Anlässlich der Hafnium Exchange Sicherheitslücke, aber auch grundsätzlich ist man immer gut beraten Web-Anwendungen abzusichern gegen Angriffe. Der Citrix ADC bietet mit der integrierten Web Application Firewall (WAF) eine starke Lösung mit aktuellen Signaturen zum Absichern von Gefahren. Im folgenden wird beispielhaft beschrieben wie ein vorhandener OWA Loadbalancer abgesichert werden kann. Ähnlich kann aber für anderen Dienste und Anwendungen verfahren werden.

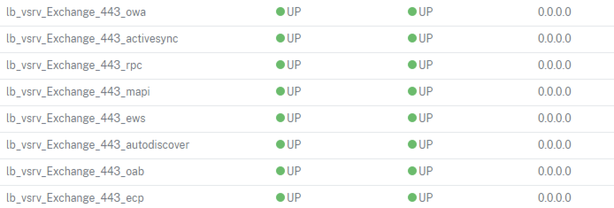

Der Citrix ADC bietet in der Premium Edition (ehemals NetScaler Platinum) alles was benötigt wird. Ob VPX, MPX, SDX ist unerheblich. Loadbalancer für die einzelnen Exchange Dienste wurden vorab erstellt und über einen Content Switch zentral bereitgestellt nach extern&intern.

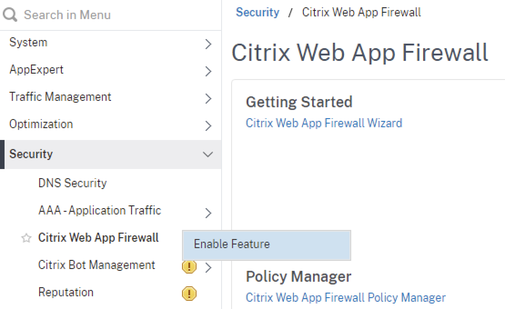

Als nächstes unter "Security" auf "Citrix Web App Firewall" klicken (links), dann rechts-klick und "Enable Feature" auswählen.

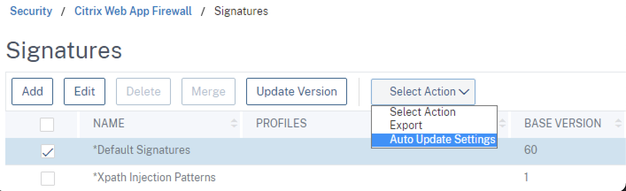

Hafnium wurde in den Signaturen hinterlegt mit Version 60. Die Versionsnummer ist bei "Base Version" einzusehen unter "Security", "Citrix Web App Firewall", "Signatures". Hier kann über die "Auto Update Settings" die Aktualisierung automatisiert werden. Zusätzlich kann nach Auswahl einer Signatur über "Update Version" die Aktualisierung manuell durchgeführt werden.

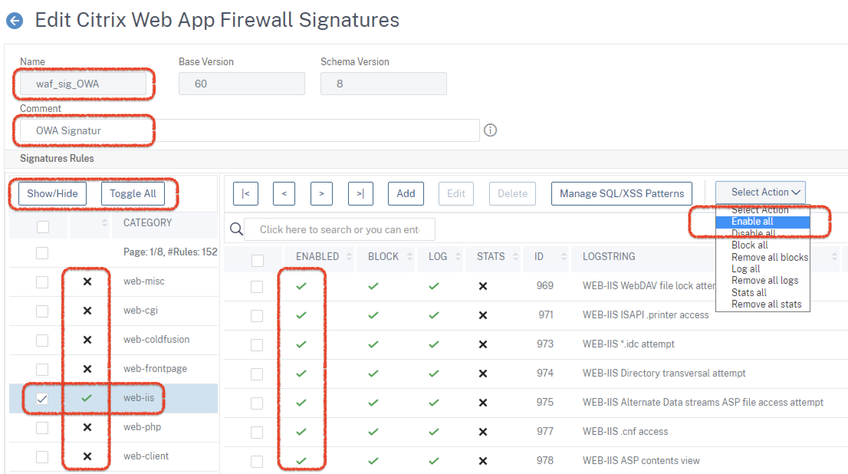

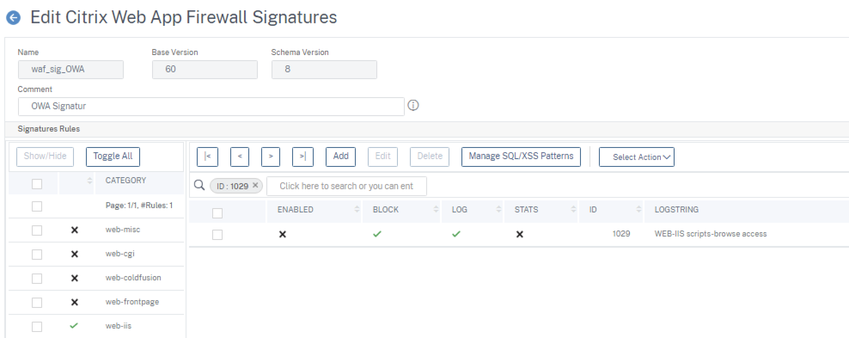

Nun "*Default Signaturs" auswählen und über "Add" eine neue Signatur erstellen. Dort einen passenden Namen und Kommentar vergeben. Hier wird als erstes eine allgemeine OWA Signatur erstellt. Anschließend die Einstellungen wie dargestellt vornehmen. Dazu über "Toggle All" alle Kategorien "Category" abwählen. Nun bei "web-iss" den Haken setzen und über "Show"Hide" die passenden Signaturen anzeigen. Über "Enable all" werden nun ausschließlich die Signaturen für den IIS aktiviert.

Nur für ID 1029 sollte keine Aktivierung erfolgen. Daher diese Signatur im Nachgang wieder deaktivieren.

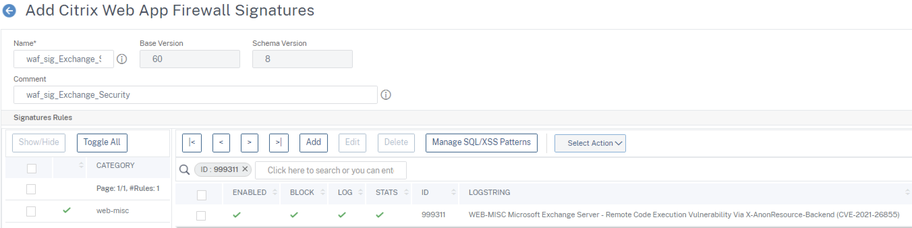

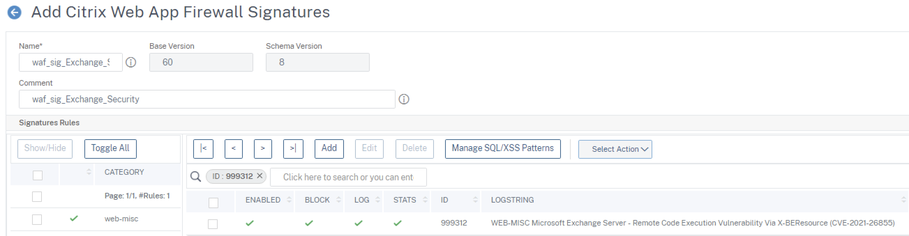

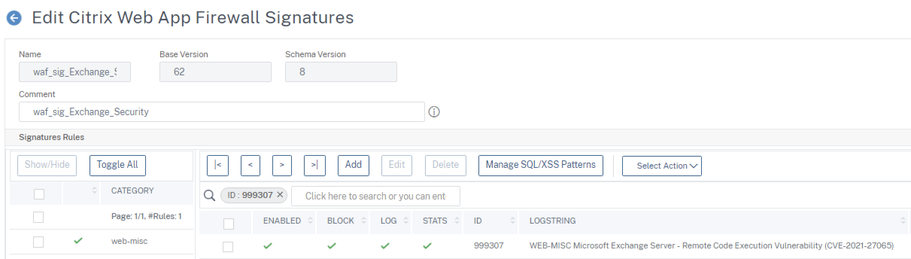

Nun wird zusätzlich eine Signatur für Hafnium erstellt speziell für die Regel 999311, 999312 und 999307. Dabei wie oben verfahren und erst "web-misc" auswählen links, dann nach den ID's suchen im Suchfeld und jeweils "Enabled" auf "True" setzen.

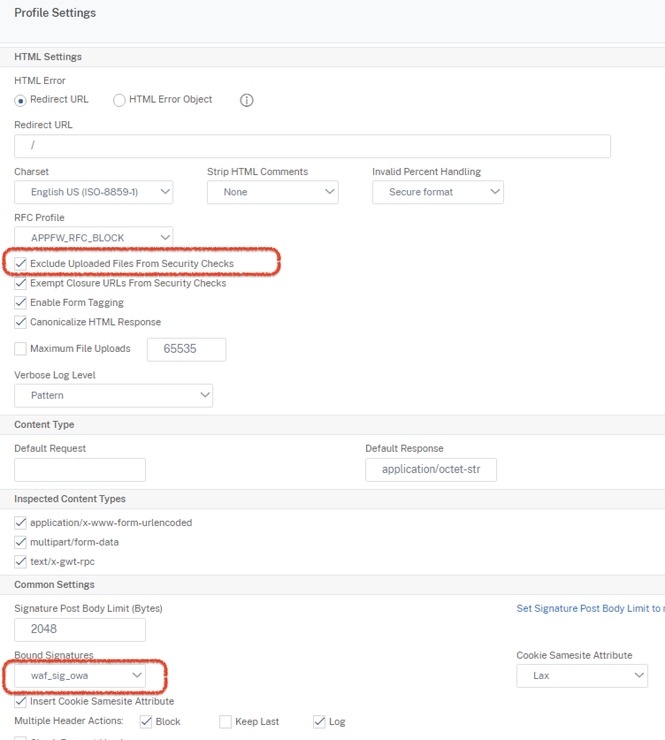

Nun ein Profil erstellen via "Security", "Citrix Web App Firewall", "Profiles", "Add" und einen passenden Namen vergeben für OWA.

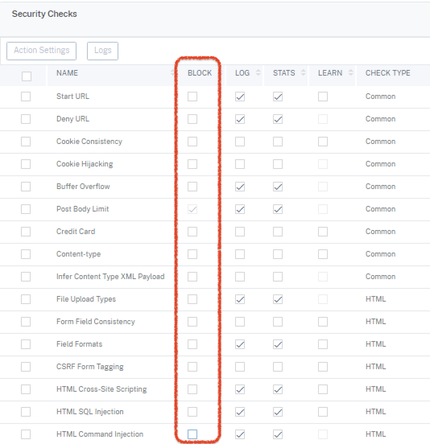

Direkt im Anschluss das Profil über "Edit" öffnen und rechts "Security Checks", sowie "Profile Settings" auswählen. Die Einstellungen setzen z.B. wie hier.

Nun ebenso verfahren für das Exchange Security Profil. Dabei werden alle Blocks deaktiviert, da nur die Signatur angewendet werden soll.

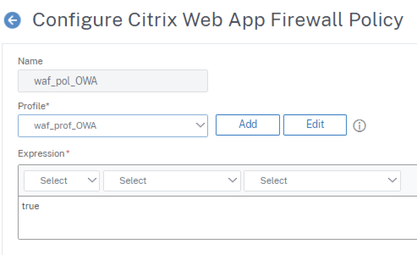

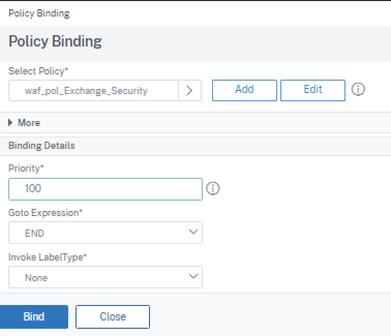

Eine Policy erstellen via "Security", "Citrix Web App Firewall", "Policies", "Firewall" und mit dem Profile verknüpfen über ein "True" Expression.

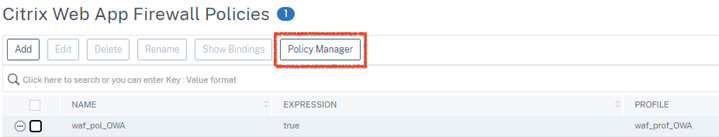

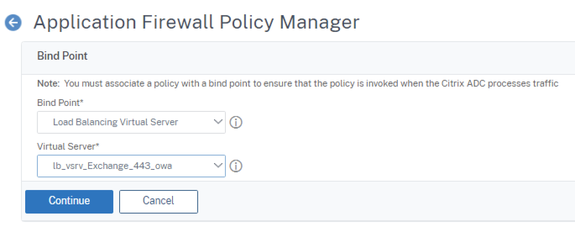

Über den "Policy Manager" kann nun die Policy gebunden werden an den Exchange OWA Loadbalancer.

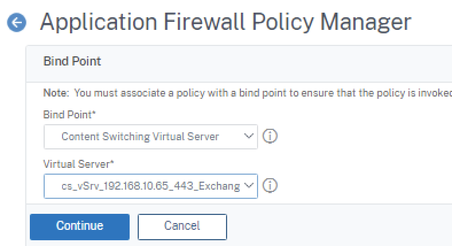

Ebenso verfahren mit Exchange Security. Erst die Policy erstellen und mit dem Profile kombinieren. Anschließend nicht die Policy binden an den OWA-Loabalancer, sondern an den Exchange Content-Switch.

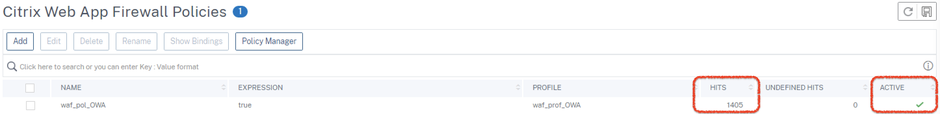

Unter Policies kann nun geprüft werden, dass die Policy aktiv (gebunden) ist und auch wie oft diese schon angewendet wurde.

Mit diesen Einstellungen wird Exchange und OWA durch die Web Application Firewall geprüft. Über "/var/log/ns.log" kann eingesehen werden, ob Verstöße erkannt werden und die Konfiguration ggf. verschärft oder entschärft werden sollte.

Eine Shell Sitzung mit folgendem Commando liefert einen guten Überblick welche Zugriff aktuell blockiert werden:

tail -f /var/log/ns.log | grep -i "act=blocked"

Alle WAF Meldungen können angezeigt werden mittels:

tail -f /var/log/ns.log | grep -i "APPFW"